IoT機器のOTA化が意外と進まない理由とは part4 ~エンベデッドセキュリティはHSM(ハードウェアセキュリティモジュール)がRoT(信頼の基点Root of Trust )に~

みなさん、こんにちは。ソフトウェア設計課の藤岡です。

みなさん、こんにちは。ソフトウェア設計課の藤岡です。

(当社のソフトウェア開発受託サービスはコチラ)

<関連ブログはこちら>

IoT機器のOTA導入が意外と進まない理由とは

IoT機器のOTA化が意外と進まない理由とは part2 ~エッジコンピューティングへのニーズの高まりとハッキングの危険性~

IoT機器のOTA化が意外と進まない理由とは part3 ~エンベデッドセキュリティはHSM(ハードウェアセキュリティモジュール)がRoT(信頼の基点Root of Trust )に~

前回のブログで、OTA(Over The Air:無線によるプログラムのアップデート機能)の必要性とそのセキュリティの重要性、及びセキュリティシステムを考える上で重要なシステムの脅威分析についてお話ししました。そして、プログラム(機密情報/個人情報含む)が盗まれる以下の5つケースの内、①~③の対策をご説明しました。

① 開発中に盗まれる

① 開発中に盗まれる

② 量産工場から盗まれる

③ OTAサーバから盗まれる

④ IoT機器を解析して盗まれる(使用中、廃棄品)

⑤ ネットを傍受して盗まれる

今回は、実際の脅威とその対策の後半として、④、⑤をご説明します。

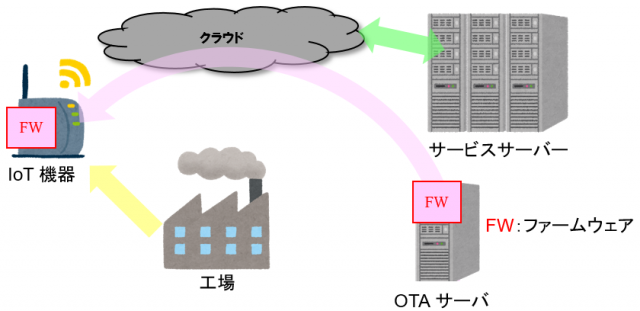

図1.OTAシステムの一般的な構成

④ IoT機器を解析して盗まれる(使用中、廃棄品)

IoT機器に内蔵されているマイコンのプログラムをダウンロードされることも脅威になります。

これは、基本的にマイコンに搭載されているセキュリティ機能で守ることになります。

(a) メモリロック機能付きマイコン

エミュレータなどのデバッガーを接続してプログラムなどの情報をメモリからダンプされてしまうため、マイコンにはメモリをロックしエミュレータを接続できなくする機能があります。工場でプログラムを書き込んだ後はロックしておく必要があります。

ただし、一般的にマイコンのメモリロック機能は耐タンパ機能*1が低いためそれだけに頼るのは危険な場合もあります。

*1.耐タンパ機能(Tamper Resistant):チップ内の機密情報(暗号鍵・秘密情報)をチップ外から不当に物理的な観測・改変などを行うような攻撃に対しても一定の安全性を確保できる機能。CC認証(ISO15408)を取得することで機能の搭載を証明することができます。

(b) HSM内蔵マイコン

最近ではHSM(Hardware Security Module)というハードウェアを搭載した、より強固に情報を守ることができるマイコンがあります。

もし、何らかの方法でプログラムをダウンロードできたとしても、内部の機密情報を暗号化して守ることができます。HSMを持たないマイコンでは暗号処理をプログラムで実行するため、プログラムが解析されてしまうと暗号処理やそれに必要な暗号鍵などの機密情報もバレてしまいますが、HSMを持つマイコンでは、HSMが暗号処理や暗号鍵を管理するためプログラムを解析されても機密情報を守ることができます。

簡単に言えば、プログラムの中には機密情報がない状態(暗号化されていて読んでも分からない)と言えます。

このようなHSMを信頼の起点(RoT:Root of Trust)とすることがエンベデッドセキュリティでは重要とされており、HSMには、耐タンパ機能が必要とされていますが、その機能は、各マイコンによって差があるようです。

⑤ ネットを傍受して盗まれる

IoT機器のOTAは、インターネットを介してプログラムの送受信を行うため、通信が傍受されないように対策する必要があります。

最近のWebサーバは、http://から、セキュリティが強化されたhttps://に変更されていますよね。そこはサーバとクライアント間で情報が漏洩されないようにSSL*2(TSL)という技術で通信が暗号化されています。

*2.SSL :Secure Sockets Layerの略。新しいバージョンはTLS(Transport Layer Security)と呼ばれているがSSLの方が一般的な呼び方として浸透している。インターネット上で、電子証明書を用いてサーバとクライアント間の通信を暗号化するアプリケーションの下層で使用されるプロトコル。

基本的にはこの技術を使うことでサーバとクライアント間の通信は暗号化できます。ただし、https://でサーバと接続していても安心はできません。基本、https://のサーバは、誰でも作ることができるため偽サーバを使ったフィッシング詐欺も横行しているのが現状です。

では、どうすればよいでしょうか?

それは、OTAサーバからIoT機器に送るプログラムをさらに暗号化することで解決できます。

つまり、SSL(TSL)で通信路の暗号化を行い、さらにIoT機器に送るアップデート用のプログラムもEnd to Endで暗号化してしまえばよいのです。これにより、ネットワークとプログラム開発のセキュリティ管理を分けることもでき、非常に有効な手段だと言えます。

今回、セキュリティシステムを構築する上での基本的な考え方を解説しました。IoT機器のOTA機能実現に対して、製品ライフサイクル全体にわたってセキュリティ対策が必要であることはご理解いただけたかと思います。

さらにシステムの開発だけでなく、その運用や社内でのルール作りなど、やるべきことは多岐にわたります。それでも製品の競争力を考慮するとOTA導入のメリットが大きいと判断するメーカが増えています。

WTIでは、お客様からのOTAのご要求に対して、メリット、デメリットをしっかりご説明した上で対応させていただいております。OTAを含め、IoT組込み機器の開発で何かお悩みのお客様は、是非一度ご相談ください。

【関連リンク】

【関連ブログ】

- IoT機器のOTA導入が意外と進まない理由とは

- IoT機器のOTA化が意外と進まない理由とは part2 ~エッジコンピューティングへのニーズの高まりとハッキングの危険性~

- IoT機器のOTA化が意外と進まない理由とは part3 ~エンベデッドセキュリティはHSM(ハードウェアセキュリティモジュール)がRoT(信頼の基点Root of Trust )に~

- Arduinoでイルミネーション制御をやってみた part1

- IoT時代の開発者が知っておくべき組込みセキュリティ対策とは? PartⅡ

- IoT時代の開発者が知っておくべき組込みセキュリティ対策とは?

- 組込みソフトウェア作成時のポイントを紹介します

- Q-Learningでチーズパズルを解いてみました

- ESP32マイコンでOTA! Wi-Fiでプログラムを書き込む

- M5stackで簡易Wi-Fiチェッカーを作ってみました

- 無線モジュール搭載IoT機器の開発には幅広い知見と技術が必要です

- IoT化のお手伝い-ワンストップでアイデアを形にします

- WTIブログ(IoT関連)

- 無線通信モジュールのコストを抑える方法とは

- ソフトウェア開発時のデバッグのお話 ~ ロジアナを使ってI2C通信を解析 ~

- IoTのプロフェッショナルを顧客社内に育成する「テクノシェルパ」登場

【関連動画】

WTIメールマガジンの配信(無料)

WTIエンジニアが携わる技術内容や日々の業務に関わる情報などを毎週お届けしているブログ記事は、メールマガジンでも購読できます。ブログのサンプル記事はこちら

WTIメールマガジンの登録・メールアドレス変更・配信停止はこちら

WTIの技術、設備、設計/開発会社の使い方、採用関連など、幅広い内容を動画で解説しています。