IoT時代の開発者が知っておくべき組込みセキュリティ対策とは? PartⅡ

みなさん、こんにちは。ソフトウエア設計課の藤岡です。

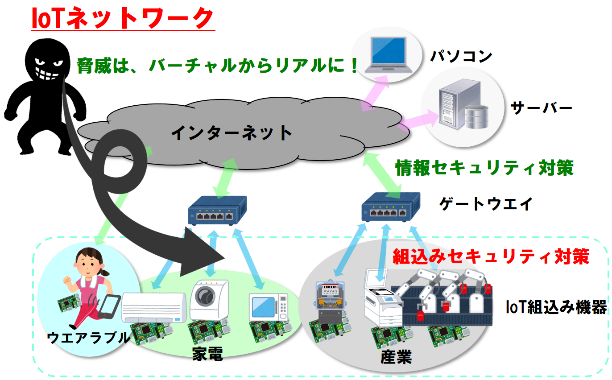

前回は、IoT組込み機器の急増とともにIoTエンドポイントとなる組込み機器にセキュリティの脅威が迫っており、セキュリティ対策は待った無しの状況になっていることと、その一方で開発技術者の不足が深刻になっていることをお話ししました。

みなさん、こんにちは。ソフトウエア設計課の藤岡です。

前回は、IoT組込み機器の急増とともにIoTエンドポイントとなる組込み機器にセキュリティの脅威が迫っており、セキュリティ対策は待った無しの状況になっていることと、その一方で開発技術者の不足が深刻になっていることをお話ししました。

図1 組込みセキュリティ対策~IoT組込み機器が狙われている

今回は、IoT組込み機器の現状や、セキュリティ対策の難しさについて少し説明したいと思います。 なぜ、組込み機器のセキュリティ対策が必要なのでしょうか? それは、プログラムのハッキングという最大の脅威から組込システムを守らなければならないからです。 ハッキングの主な内容とその影響をまとめると以下のようになります。- ID、パスワードの漏洩 ⇒ サービスをタダで利用

- 製品ノウハウの流出 ⇒ コピー品による損害

- プログラムの改ざん ⇒ 機器の誤動作や破壊

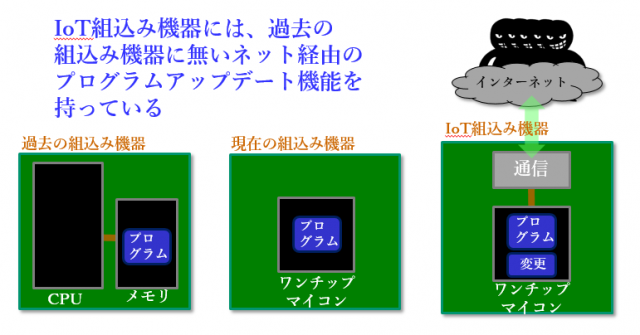

▶過去の組込み機器

システムバスに外付けメモリーが接続されており、プログラムの解析が容易。ただし、現物が無いとプログラムを解析できない。

▶現在の組込み機器

ワンチップマイコンで構成されシステムバスが外部に無いためプログラムの解析が比較的難しい。

▶IoT組込み機器

プログラムのアップデート機能(変更)を搭載しており、インターネット経由でプログラムを入手でき、プログラム変更もネット経由で可能になっている。必ずしも実製品が必要なくIPアドレスが分かれば全世界からアタックされてしまい脅威は大きい。(IPアドレスは容易に調べることができる)

図2 過去・現在の組込機器及びIoT組込機器の構成

このように、IoT組込開発者には今まで必要としてこなかった、インターネット接続や通信を前提としたあらたなセキュリティ対策技術が求められるのです。 では、IoT組込み機器のプログラムはどうすれば守れるのでしょうか? プログラムを守るための主なセキュリティ対策は下記のものがあります。- プログラムの暗号化/認証

- サーバ認証、クライアント認証

- 耐タンパ性の向上

表1 暗号技術の用語説明

|

項目 |

説明 |

| 公開鍵暗号 | 暗号化鍵と復号化鍵が異なる暗号アルゴリズム。署名生成や署名検証、共通鍵の鍵交換に使用される。例)RSA、ECC |

| 共通鍵暗号 | 暗号化鍵と復号化鍵が共通の暗号アルゴリズム。通信やデータ/ファイルの暗号化に使用される。高速処理が可能。例)AES、DES |

| ハッシュ関数 | 逆演算で元の情報が求められない一方向性関数。署名データの生成やパスワードの保護などに使用される。例)SHA256、MD5 |

| 乱数生成 | 乱数には、真性乱数と擬似乱数があり真性乱数の生成には熱雑音などが使われる。暗号応用には予測できない乱数が理想。 |

- WTI_電気・ソフト設計受託サービス

- WTI_ソフトウェア設計受託

- カスタム計測はIoTを救う!?

- カスタム計測はIoTを救う!?(Part 2)

- 「自動運転」、「IoT」の盛り上がりが嬉しい WTI赤谷

- 「自動運転」、「IoT」の盛り上がりが嬉しい WTI赤谷(Part 2)

- 「IoT」のビッグウェーブが到来!

- IoTのプロフェッショナルを顧客社内に育成する「テクノシェルパ」登場

WTIメールマガジンの配信(無料)

WTIエンジニアが携わる技術内容や日々の業務に関わる情報などを毎週お届けしているブログ記事は、メールマガジンでも購読できます。ブログのサンプル記事はこちら

WTIメールマガジンの登録・メールアドレス変更・配信停止はこちら

WTIの技術、設備、設計/開発会社の使い方、採用関連など、幅広い内容を動画で解説しています。

WTIの技術、設備、設計/開発会社の使い方、採用関連など、幅広い内容を動画で解説しています。